SSL UNA OBLIGACION

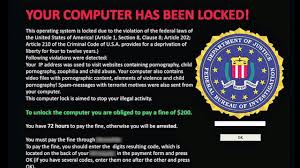

Con las nuevas versiones de GOOGLE empezará a marcar todos los sitios sin HTTPS como “inseguros” en la barra de direcciones.

Ya no quedan dudas de que contar con un sitio web es vital para las aspiraciones de cualquier negocio, más si se trata de captar nuevos clientes que hagan crecer tu negocio. No obstante, para conseguir esto hay que tener en cuenta varios aspectos, como la usabilidad de nuestra web, pero aún más importante, la seguridad, sobre todo si se trata de tiendas virtuales o e Commerce.

Y si comenzamos a buscar soluciones, lo primero que se nos viene a la mente en esta materia, son los certificados digitales SSL, que pueden brindar confianza a tu web, y por lo tanto, a tu marca.

¿Qué es un certificado SSL?

Las siglas SSL provienen del inglés Secure Socket Layer y se refiere a certificados que funcionan como una capa de conexión segura que encripta la información enviada mediante la web, ya sean números de tarjetas de crédito o datos personales.

Este nivel de seguridad, impide que la información pueda ser robada por terceros, reduciendo los peligros de que una página web pueda ser vulnerada o intervenida.

De esta manera, cuando se efectúa un proceso de compra en un sitio web lo primero es identificar si posee o no este certificado instalado, ya que sólo de esta forma tus datos estarán seguros. Actualmente el algoritmo de Google posiciona mejor a las páginas que cuentan con certificados SSL, pero a partir de julio de este año, este escenario se pondrá aún más serio.